Warum wir keine Postkarten im Internet versenden wollen – Workshop zur E-Mail Verschlüsselung mit PGP

Warum wir keine Postkarten im Internet versenden wollen – Workshop zur E-Mail Verschlüsselung mit PGP

Am 12.3. bieten wir ab 18 Uhr im Rahmen der diesjährigen Frauen*kampftags-Veranstaltungsreihe einen Workshop zur E-Mail-Verschlüsselung mit PGP an. In dem Workshop wird geklärt wie genau PGP-E-Mail Verschlüsselung funktioniert und wie man es anwendet. Bringt eure Laptops mit und wir werden gemeinsam alle nötigen Installationen gemeinsam machen.

Vorab findet Ihr unten schon mal eine knappe Anleitung, mit der Ihr die ersten Schritte angehen könnt. Damit sind längst nicht alle Fragen geklärt, aber für einen schnellen Einstieg mit gängigen Programmen könnte die knappe Anleitung reichen. Alle, denen das zu schnell ging, die sich Hilfe wünschen oder weitere Fragen haben, können zur Veranstaltung kommen!

1. GPG besorgen

Das Programm PGP (Pretty Good Privacy) existiert seit vielen Jahren. Es bietet eine sehr starke Verschlüsselung, die derzeit sicher ist. »Derzeit«, weil technischer Fortschritt auch dazu führen kann, dass PGP in 20 Jahren geknackt werden kann. Im Moment ist das bei richtiger Anwendung nicht der Fall. PGP ist übrigens die kommerzielle Variante, GPG (GNU Privacy Guard) dasselbe als Freie Software. Mit einem gängigen Linux-System muss man sich um das Programm selbst keine Sorgen machen, es wird in der Regel standartmäßig mit installiert. Für Windows- oder Mac-Systeme gibt es auf der Download-Seite von GnuPG das Programm zum Download. Achtung, auf der Seite findet man oben den Quellcode, weiter unten die Überschrift „GnuPG binary releases“ und darunter die Programne Gpg4win (Windows) und GnuPG for OS X (Mac). Runterladen und installieren.

2. Enigmail besorgen

Die gängigste Oberfläche zur Mailverschlüsselung mit GPG bietet das Thunderbird-Addon „Enigmail“. Also: Thunderbird installieren, Mailadresse einrichten, starten. In Thunderbird-Menü „Extras-Addons“ auswählen, nach „Enigmail“ suchen und das Addon installieren. Falls Thunderbird kein Menü zeigt: Rechtsklick in die freie Zeile unter dem Fenstertitel, Häkchen bei „Menüleiste“ setzen.

3. Schlüssel generieren

Der Einrichtungsassistent startet in der Regel automatisch. Wenn nicht: im Menü „Enigmail-Einrichtungsassistent“ auswählen. Standard-Konfiguration bestätigen, „Weiter“. Im nächsten Dialogfeld eine Passphrase eingeben. „Passphrase“ meint Passwort — nur länger und möglichst nicht zu erraten. Achtung: Wer die Passphrase vergisst kommt nicht mehr an die Mails, evtl. aufschreiben und sicher (!) verwahren. Nach dem Klick auf „Weiter“ werden Schlüssel generiert, was eine Weile dauern kann, weil dafür Zufallsereignisse gesammelt werden müssen.

4. Widerrufszertifikat abspeichern

Zusammen mit dem Schlüssel wurde ein Widerrufszertifikat generiert, mit dem sich der Schlüssel, sollte er gestohlen werden, zurückgerufen werden kann. Zertifikat erstellen, abspeichern. Nach einem Klick auf „weiter“ sind die Schlüssel generiert.

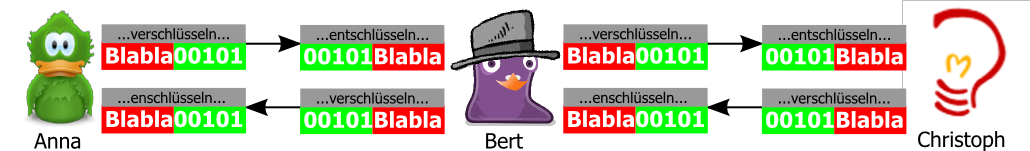

Wichtig: Das Programm erzeugt zwei Schlüssel, einen öffentlichen zum Verschlüsseln und einen privaten zum Entschlüsseln. Der öffentliche Schlüssel kann bedenkenlos gemailt, ins Netz gestellt oder (z.B. über USB-Sticks) weitergegeben werden, da er nur zum Verschlüsseln dient. Der private Schlüssel bleibt auf dem eigenen Rechner und darf nie weitergegeben werden. Die Passphrase schützt ihn zusätzlich.

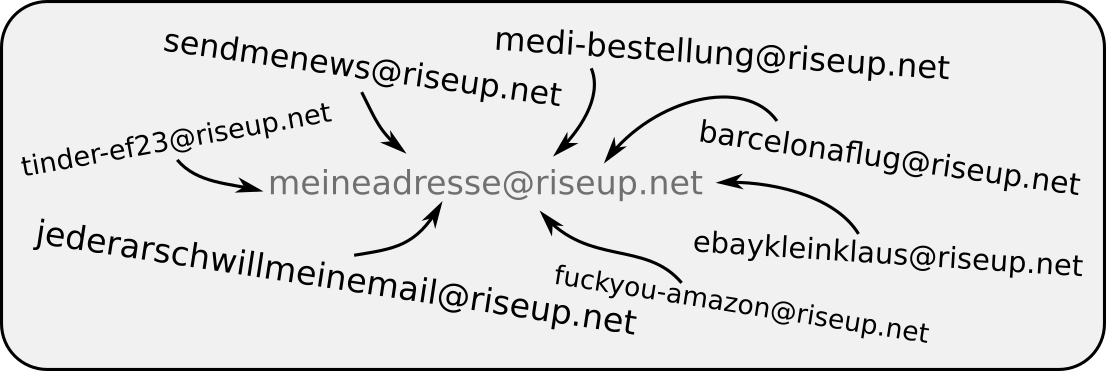

5. Schlüssel verteilen

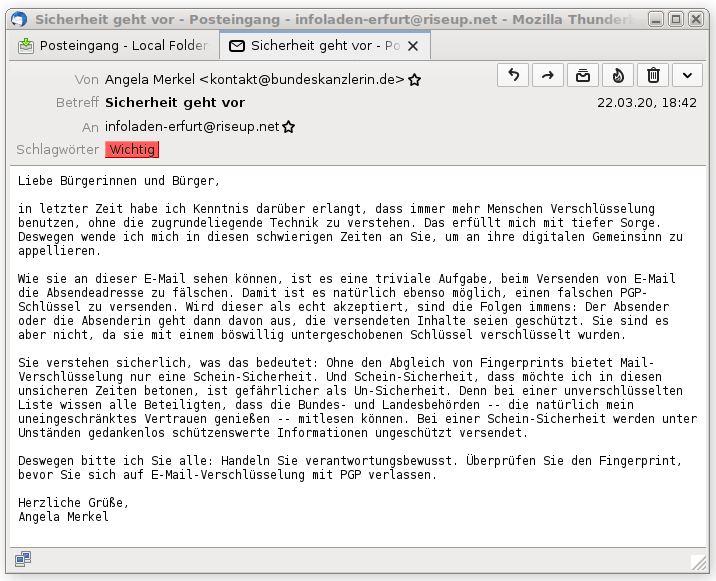

Jetzt muss der öffentliche Schlüssel an alle verteilt werden, von denen man verschlüsselte Post erwartet. Einfach eine Mail senden, reicht, um den Schlüssel bekannt zu machen. Enigmail bietet dafür einen Menüpunkt an: „Meinen eigenen öffentlichen Schlüssel anhängen“. Aber: Wie kann sichergestellt werden, dass die Empfänger_innen auch wirklich den richtigen Schlüssel bekommen? Vielleicht versucht ja der Mitbewohner, die Polizei oder ein finsterer Hacker, den Schlüssel zu verfälschen. Um hier sicher zu sein, bietet GPG die Möglichkeit an, einen Fingerabdruck/Fingerprint aus dem Schlüssel zu generieren. Dieser lässt sich leicht per Telefon oder mündlich prüfen. Gerade wenn man anfängt, GPG zu nutzen, hat sich bewährt, immer ein paar Zettel mit dem ausgedruckten Fingerprint zum Weitergeben dabei zu haben. Der Fingerprint des aktuellen Infoladen-Keys (Stand Februar 2019) ist übrigens 0904 A4F2 0F5B 2614 DFC3 8A89 44A5 377B 6985 EE7F. Der Fingerprint lässt sich über das Menü „Enigmail-Schlüssel verwalten-Rechtsklick auf Schlüssel-Schlüsseleigenschaften“ abrufen.

6. Schlüssel besorgen

Wenn man anfängt, Schlüssel zu verteilen, bekommt man Schlüssel zurück. Mit einem Doppelklick auf angehängte Schlüssel kann man diese importieren. Danach muss der Fingerprint geprüft werden — und zwar nicht über eine verschlüsselte Mail, sondern über einen dritten Kanal (Telefon, SMS, …) . Denn: Bei einer verschlüsselten Mail steht nur fest, dass niemand mitlesen kann, nicht aber, von wem die Mail kommt oder ob sie nicht verfälscht wurde. Für letzteres kann GPG Mails auch signieren, aber dazu später mehr.

7. Verschlüsselt mailen

Ist alles eingerichtet und alle Schlüssel eingepflegt, kann man bei jeder Mail, zu der der Empfänger_innen-Schlüssel bekannt ist, die Verschlüsselung aktivieren.

Häufige Fragen:

Was hat es mit dem Signieren von Mails auf sich?

Außer dem Verschlüsseln ermöglicht GPG auch die Möglichkeit, Mails zu signieren. Beim Verschlüsseln ist nur sichergestellt, das niemand mitlesen kann. Beim Signieren ist nur sichergestellt, dass die Mail auf dem Weg nicht verändert wurde. Mails können natürlich auch verschlüsselt und signiert werden.

Warum fragt Thunderbird beim Verschlüsseln nicht nach der Passphrase? Weil zum Verschlüsseln der öffentliche Schlüssel der Empfänger_innen genutzt wird. Der ist nicht durch eine Passphrase geschützt.

Warum fragt Thunderbird beim Signieren nach der Passphrase? Weil zum Signieren der eigene private Schlüssel genutzt wird. Der ist durch eine Passphrase geschützt.

Über Social-Media-Kanäle kursiert der folgende Aufruf für eine Demo am 18.3. in Jena:

Über Social-Media-Kanäle kursiert der folgende Aufruf für eine Demo am 18.3. in Jena:

Warum wir keine Postkarten im Internet versenden wollen – Workshop zur E-Mail Verschlüsselung mit PGP

Warum wir keine Postkarten im Internet versenden wollen – Workshop zur E-Mail Verschlüsselung mit PGP

Update: Die Selbstbezichtigungs-E-Mail, auf die sich diese Meldung bezieht, hat sich als falsch herausgestellt!

Update: Die Selbstbezichtigungs-E-Mail, auf die sich diese Meldung bezieht, hat sich als falsch herausgestellt! Warum man unter keinen Umständen eine de-mail registrieren sollte, erklärt

Warum man unter keinen Umständen eine de-mail registrieren sollte, erklärt  Wie

Wie